Betere beveiliging nodig voor online industriële apparatuur

Industriële apparatuur wordt meer en meer verbonden met de online wereld. Sensoren in en rond machines genereren data en verzenden die naar een backoffice, vaak in de cloud. Machines ontvangen besturingsinstructies en software-updates van afstand. Om niet achter te blijven bij de concurrentie worden in hoog tempo nieuwe online functionaliteiten ontwikkeld. Maar deze trend heeft een keerzijde. Online verbindingen vergroten de kwetsbaarheid voor aanvallen. De gevolgen kunnen desastreus zijn: een succesvolle aanval kan een bedrijf wekenlang plat leggen en een miljoenenschade veroorzaken.

Risico cyberaanvallen onderschat

Industriële cybercriminaliteit is ‘serious business’. Incidenten blijven vaak buiten het nieuws, maar helaas zijn sommige aanvallen buitengewoon succesvol. Daarnaast kan iedereen getroffen worden. Een grote internationale rederij kan erover meepraten. Een kwaadaardig wormvirus (dat zich voordeed als ‘ransomware’) verspreidde zich op een slechte dag binnen enkele minuten in het hoofdkantoor van deze scheepvaartgigant en schakelde alle computers uit. De IT-afdeling van het bedrijf zou uiteindelijk tien dagen bezig zijn om alle computers weer in bedrijf te brengen. Gedurende die hele periode lag de rederij in feite stil. Alleen de allerbelangrijkste verzendingen werden met kunst- en vliegwerk uitgevoerd. De totale schade bedroeg honderden miljoenen dollars. Maar er waren meer gedupeerden. Tientallen bedrijven werden besmet met het extreem geavanceerde virus. Berekeningen van de Amerikaanse overheid raamden de wereldwijde schade op tien miljard dollar.

Wie zitten erachter?

Cybercriminaliteit loont, dat is duidelijk. De aanvaller is al lang niet meer de typische idealistische hacker op zijn zolderkamer. Daders hebben duidelijke doelen en zijn vaak op geld uit, bijvoorbeeld door gestolen data te verkopen. Daarnaast zijn actiegroepen actief die hightech middelen gebruiken voor productieverstoring en soms zelfs sabotage van fabrieken. Zo zetten zij druk op grote bedrijven om deze te beïnvloeden.

De gevaarlijkste partijen op dit gebied zijn waarschijnlijk de zogenaamde ‘statelijke actoren’. Dankzij steun van (buitenlandse) overheden beschikken deze organisaties over vrijwel onuitputtelijke middelen om de meest geavanceerde aanvallen op touw te zetten. De achterliggende motieven zijn soms economisch, maar het kan ook gaan om spionage of sabotage, bijvoorbeeld bij bedrijven in hoogwaardige elektronica of defensiematerialen.

Topje van de ijsberg

Een veelgehoorde vraag over cybercriminaliteit is: “Is de dreiging nu echt zo groot?” Een begrijpelijke vraag, want succesvolle cyberaanvallen komen maar zelden in de openbaarheid. Een van de oorzaken is dat getroffen partijen proberen om reputatieschade door negatieve berichtgeving te voorkomen. Maar de belangrijkste reden is verontrustender: in veel bedrijfsomgevingen zijn de monitoring en bewaking onvoldoende geregeld, waardoor aanvallen helemaal niet worden opgemerkt! Berichten in de media over cyberaanvallen vormen dan ook slechts het topje van de ijsberg.

Online heeft voordelen – en risico’s

De laatste jaren neemt het aantal online toepassingen ook in industriële apparatuur explosief toe. Deze bieden veel voordelen en zijn onmisbaar in de ontwikkeling richting Industry 4.0, oftewel Smart Industry. Besturing op afstand maakt het bijvoorbeeld mogelijk om apparatuur vanaf één centrale plek te bedienen. Logbestanden en data van machines kunnen naar de backoffice van gebruiker of leverancier worden gestuurd, waar ze de basis vormen voor controle en optimalisatie. Ook support en beheer van machines vinden vaker op afstand plaats. Onderhoud en upgrades van de ingebouwde software worden via online verbindingen uitgevoerd.

De kwetsbaarheid voor aanvallen wordt met de toenemende connectiviteit recht evenredig vergroot. In het enthousiasme voor alle mogelijkheden worden deze risico’s vaak over het hoofd gezien. Een voorbeeld: wanneer een machine wordt uitgerust met meetsystemen die op afstand kunnen worden uitgelezen, bij wie mag de data dan terecht komen? Wat zijn eigenlijk de gevolgen wanneer de data in verkeerde handen komt?

Een ander risico, dat vooral voor producenten van apparatuur speelt, wordt gevormd door de besturingssoftware van machines – oftewel het intellectuele eigendom (Intellectual Property of IP). Hoe goed is deze software afgeschermd tegen kopiëren of knoeien? En is deze bescherming ook afdoende als de machine aan de andere kant van de wereld wordt gebruikt, buiten het zicht van de producent? Het laatste dat een producent wil, is dat zijn apparatuur en de besturingssoftware worden gekloond door een buitenlandse ‘piraat’.

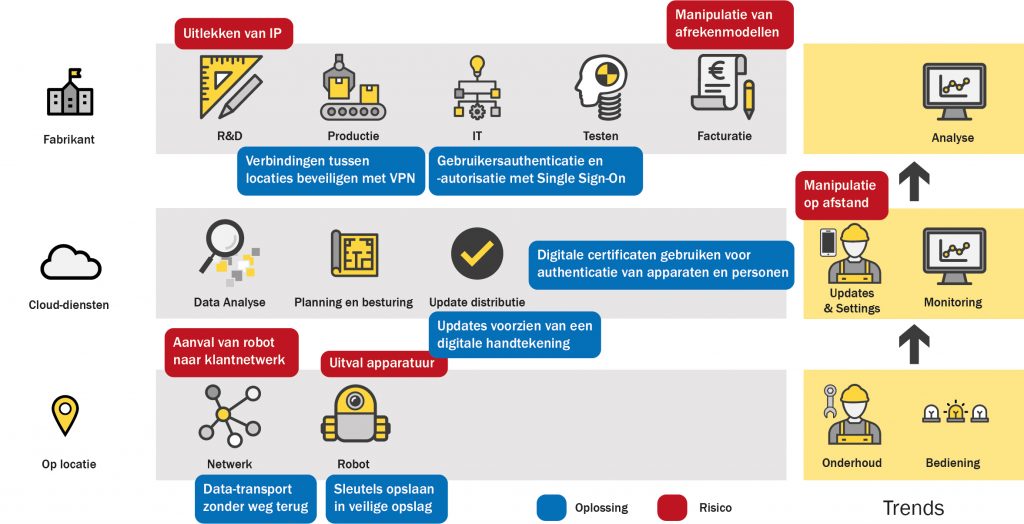

In onze ervaring is de situatie bijna altijd complexer dan de opdrachtgever in eerste instantie denkt. In het bovenstaande figuur ziet u hoe de online componenten in een fictieve, industriële omgeving met elkaar samenhangen. Overal waar toegang van buitenaf mogelijk is, speelt een potentieel veiligheidsrisico.

Een gestructureerde aanpak helpt

De beveiligingsrisico’s van online apparatuur kunnen worden ondervangen. Hierbij is het cruciaal om te kiezen voor een gestructureerde, stapsgewijze aanpak. Dit vraagt om een gedegen inventarisatie van alle aanwezige kwetsbaarheden. Welke online functionaliteiten worden gebruikt of ingevoerd en welke beveiligingsrisico’s spelen hierbij een rol? Zijn er onderlinge verbindingen en afhankelijkheden tussen machines, applicaties en opslagsystemen die niet direct zichtbaar zijn? In hoeverre moet er toegang worden verleend aan externe partijen? Hoe wordt deze toegang gecontroleerd? Een goede beveiligingsoplossing houdt rekening met al deze (en meer) aspecten.

Wanneer alle risico’s in beeld zijn gebracht en zijn geprioriteerd, wordt het mogelijk om de juiste maatregelen te treffen. Er zijn doorgaans meerdere oplossingsrichtingen. U kunt bijvoorbeeld een VPN (Virtual Private Network) invoeren voor beveiligde verbindingen, of werken met twee-factor authenticatie voor de gebruikers van een systeem. Verificatie van gebruikers en apparaten kan worden gerealiseerd met certificaten en een zogenaamde ‘Public Key Infrastructure’. Het voert hier echter te ver om alle risico’s en de bijbehorende maatregelen te schetsen. Een deskundige partner zoals Technolution kan u hierbij adviseren.